Vamos apresentar a instalação e configuração da ferramenta Arpwatch. Essa ferramenta permite identificar novas máquinas na rede e até mesmo identificar ataques de homem do meio em sua rede.

Dessa forma, o Arpwatch monitora a tabela ARP e verifica a ocorrência de modificações nas tabelas e o tráfego de pacotes anômalos. Arpwatch: Instalação e Configuração.

Instalação do Arpwatch

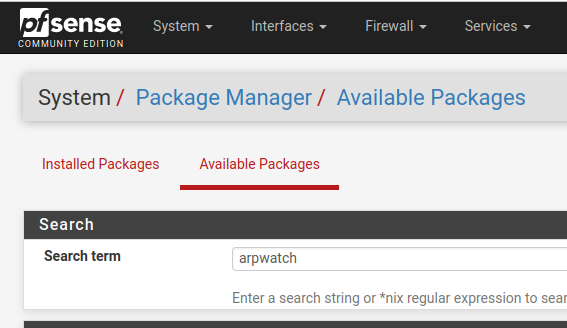

Para essa instalação vamos instalar o Arpwatch no pfSense. A instalação é bem tranquila, bastando ao usuário acessar a aba de System / Package Manager /Available Packages e filtrar por arpwatch.

Configuração do Arpwatch

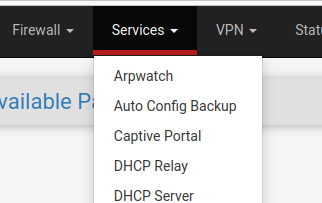

Após a instalação, vamos acessar a aba de serviços e escolher a opção Arpwatch que deverá estar entre as primeiras opções de serviços.

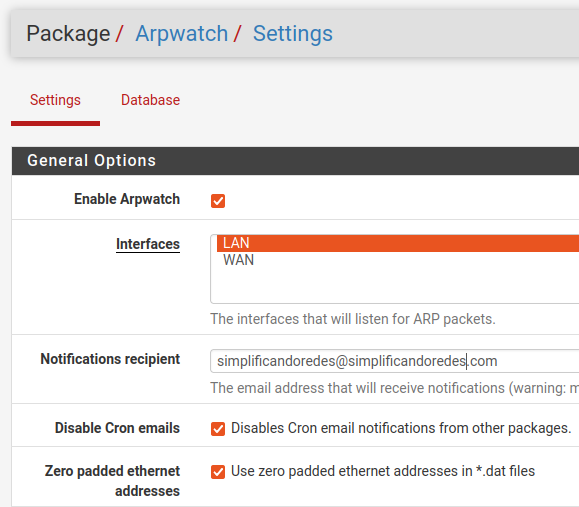

Agora, vamos configurar o Arpwatch. O primeiro passo é habilitar o Arpwatch, sem seguida vamos escolher a interface na qual o Arpwatch vai atuar.

Geralmente escolhemos a interface LAN, dado que queremos analisar nossa rede interna. No entanto o Arpwatch também pode atuar em outras interfaces como a WAN.

O próximo passo é escolher o emal que o Arpwatch vai usar para enviar as notificações.

Lembrar que o pfsense deve ter um email cadastrado na sessão de notificações para que seja possível ao Arpwatch enviar emails. Vamos deixar uma sessão no final desse artigo explicando o processo.

Em seguida, vamos as notificações de email do Cron relativas a outros pacotes. Depois disso, vamos utilizar os endereços Ethernet preenchidos com zeros em arquivos * .dat. Estes dois campos já vêm selecionados por padrão no Arpwatch. No entanto, o usuário pode optar por desmarcá-los.

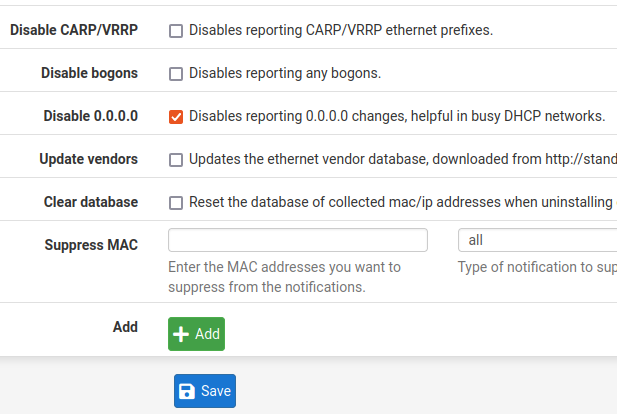

O próximo passo é a opção que desativa o relatório de prefixos Ethernet CARP / VRRP. Essa opção vem desabilitada por padrão. O usuário deve verificar se tem interesse em habilitá-la. A outra opção, fala de desabilitar o relato de bogons.

Essa parte é interessante, pois o Arpwatch vai identificar quando os dispositivos tentarem uma comunicação interna usando outra rede.

Dessa forma, máquinas que estão com IPs diferentes dos suportados pela rede/mascarara serão descritos como bogons.

O próximo campo desabilita relatos sobre mudanças envolvendo o 0.0.0.0. Eu prefiro desabilitar essa opção pois costuma gerar muitos alertas relativos a requisições de DHCP e atualizações de DHCP.

O próximo campo atualiza o banco de dados do fornecedor ethernet. Não costumo atualizar esse banco de dados. No entanto, pode ser interessante para verificar os tipos de dispositivos em sua rede.

Depois disso temos a possibilidade de apagar o banco de dados com os MACs e IPs coletados. Esse reset vai acontecer quando desinstalar o Arpwatch ou quando fizer uma atualização.

No entanto, não vejo motivo prático para marcar essa opção dado que atualizações podem ocorrer.

Por último, temos a opção de adicionar MACs que serão suprimidos em relação as notificações. Dentre essas notificações podem ser escolhidas todas ou podem ser escolhidas notificações específicas.

A escolha de suprimir MACs vai depender do comportamento dos dispositivos da sua rede. Dessa forma, podemos escolher suprimir alguns dispositivos que estão gerando alertas apesar de estarem com um comportamento normal.

Após escolher as opções desejadas, devemos lembrar de salvar a configuração.

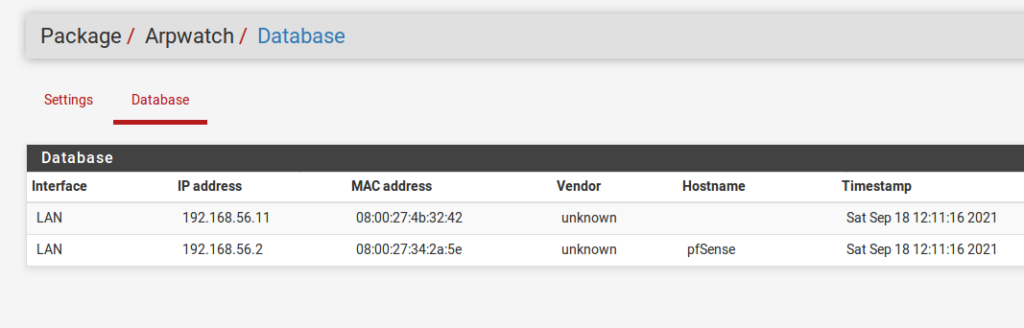

Database do Arpwatch

A próxima aba, chamada de “database”, nos mostra os IPs e MACs que já foram descobertos na rede. Dessa forma, utilizando essa tabela, podemos verificar o IP do dispositivo, o MAC e a data seguida do horário.

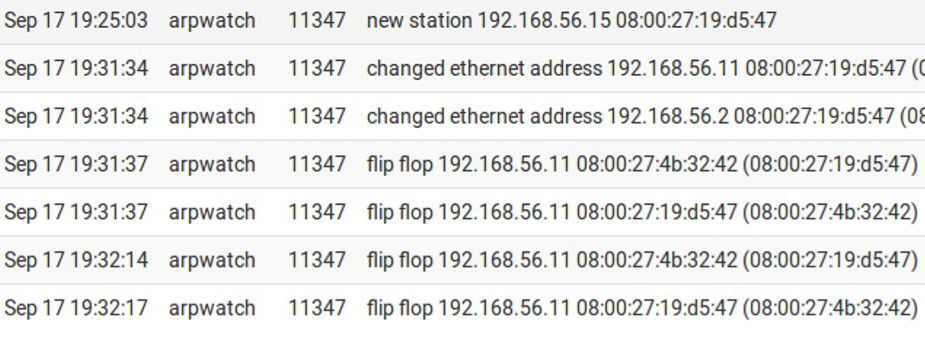

Verificando os logs de alerta do Arpwatch

Uma vez aplicado o filtro, podemos verificar as informações que o Arpwatch apresenta. Dentre essas informações, temos a indicação de novas estações, bogons, flip flop, etc.

Apresentaremos uma breve explicação sobre os principais campos dos alertas do Arpwatch:

new activity = Par de endereços MAC/ip que foi usado pela primeira vez seis meses ou mais

new station = Novo endereço MAC.

flip flop = O MAC mudou do endereço visto mais recentemente para o segundo endereço visto mais recentemente. Significa que existe possibilidade de um ataque de homem do meio.

changed ethernet address = O dispositivo mudou para um novo endereço Ethernet.

ethernet mismatch = O MAC de origem não corresponde ao endereço dentro do pacote arp.

reused old ethernet address = O endereço MAC mudou do endereço visto mais recentemente para o terceiro , ou maior, endereço visto menos recentemente. Muito parecido com o flip-flop.

ethernet broadcast : MAC do dispositivo está em broadcast.

ip broadcast : IP do dispositivo está em broadcast.

Bogon: O IP de origem não está na sub-rede local.

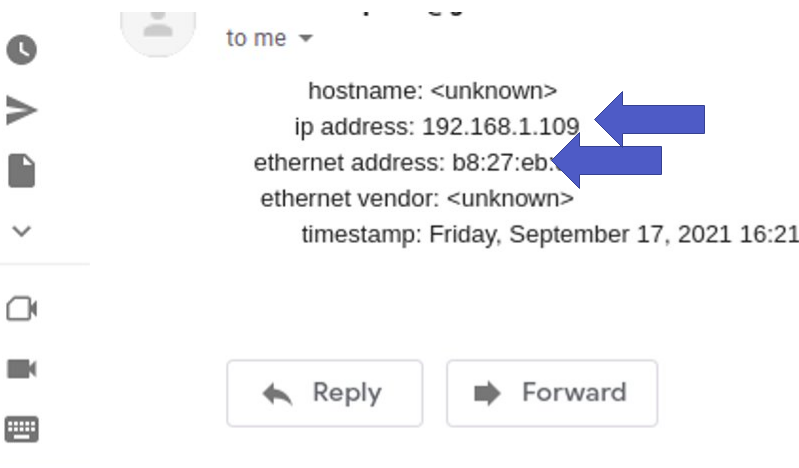

Notificações por Email

As notificações por e-mail apresentam a identificação do host. Dentre os campos apresentados temso o hostname, IP, MAC , fabricante atrelado ao MAC e a data e hora do evento.

Configurando as notificações do PfSense

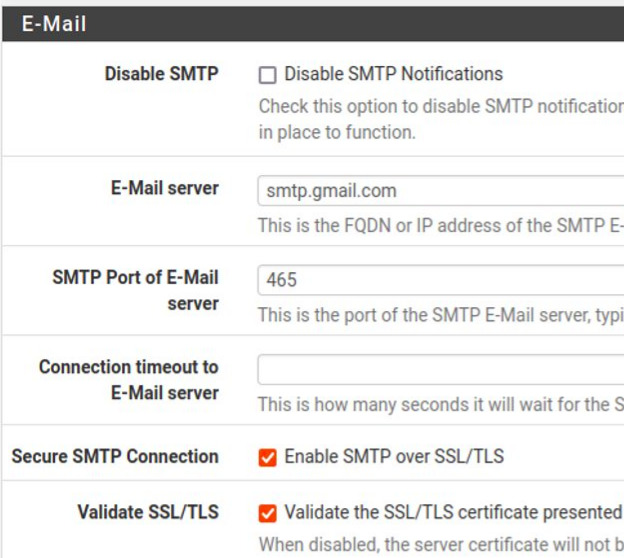

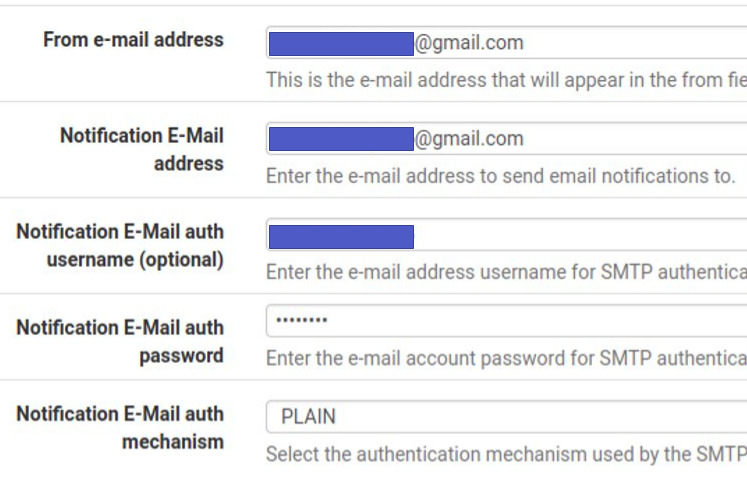

Vale ressaltar que para enviar e-mail com o Arpwatch é necessário cadastrar um e-mail no campo de notificações do pfSense.

A seguir apresentemos um exemplo de e-mail cadastrado no campo de notificações do pfsense.

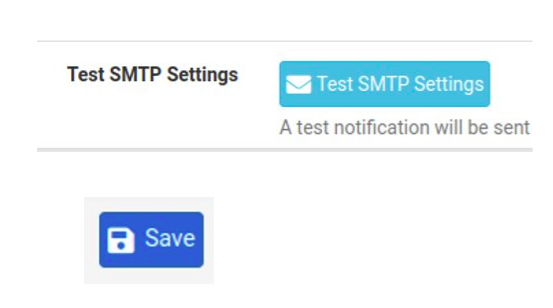

Após o cadastro do e-mail na aba de notificações do pfsense, é interessante salvar fazer o teste de SMTP. Caso não esteja recebendo o e-mail, verifique se inseriu os dados corretos relativos ao seu provedor de e-mail.

- Squid Proxy Instalação e Configuração.

- Virtualizando o Raspberry Pi – Raspbian

- Instalando Android no VirtualBox

- pfBlockerNG lista de bloqueio

Juliana Mascarenhas

Data Scientist and Master in Computer Modeling by LNCC.

Computer Engineer

Controle de Congestionamento em Redes: Otimizando Eficiência e Alocação de Banda

Este post técnico aborda os mecanismos de controle de congestionamento, com foco na camada de…

AIDE : IDS para Linux Ubuntu Instalação e Configuração

Apresentamos um tutorial de instalação e configuração do IDS AIDE no Linux Ubuntu. O AIDE…

Packet tracer rede com 1 roteador

Nesse tutorial, vamos mostrar como configurar uma rede com apenas um roteador no Packettracer. Será…

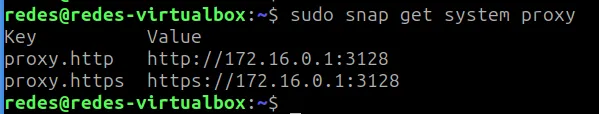

Como Usar o Snap em Redes com Proxy (Linux)

Neste post, você vai aprender a configurar o Snap para funcionar atrás de um proxy,…

Como Criar uma Rede com Switch no Packet Tracer: Passo a Passo para Iniciantes

Neste tutorial prático, vou te mostrar como criar uma rede simples com switch utilizando o…

Por que usar o Kali Linux dentro do VirtualBox?

Neste artigo, veremos os principais motivos para considerar o uso do Kali Linux em um…