Vamos criar uma lista de IPs que devem passar livremente pela rede, sem qualquer restrição de tráfego pelo PfBlockerNG. Apresentamos uma forma de criar uma lista de exceção para clientes dentro de uma rede. PfBlockerNG: Criando lista de exceção para clientes

Dessa forma, podemos ter parte dos nossos usuários passando pelo filtro do PfBlockerNG, enquanto a outra parte de usuários pode navegar sem restrições.

Tutorial de configuração do PfBlockerNG:

Parte 01 : pfBlockerNG lista de bloqueio

Parte 02: PfBlockerNG lista de exceção IPs MACs

Esse tipo de configuração pode ser interessante quando temos uma hierarquia de tráfego dentro da empresa.

Dessa forma, para obedecer a procedimentos hierárquicos, pode ser necessário criar exceção para alguns clientes específicos.

Descrevendo a configuração

PfBlockerNG lista de exceção IPs MACs: nessa configuração fazemos a exceção de clientes com base em seu endereço IP. Assim, com base no IP do cliente, esse poderá ter seu tráfego restringido pelo PfBlockerNG.

Consequentemente, para atender a essa exceção de restrição de tráfego, criamos regras no firewall. Então, essas regras de firewall permitem perpassar o tráfego antes de chegar nas regras do PfBlockerNG.

Vamos começar a configuração. Neste cenário vamos criar uma lista de IPs que devem passar livremente pela rede, sem qualquer restrição de tráfego.

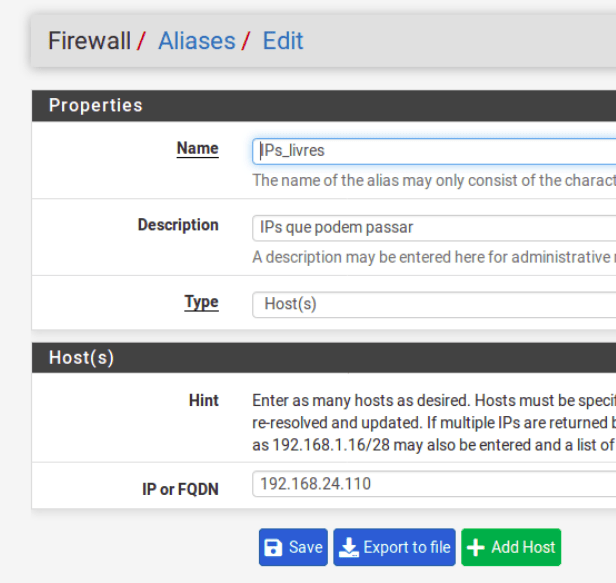

Para criar essa lista, utilizaremos o recurso de Aliases. Esse recurso estrá presente no pfSense na aba de Firewall.

Iniciando a configuração para a lista de exceção IPs MACs

Criamos um apelido ( Aliases) Firewall->Aliases->EDIT . Em seguida insira o IP ou os IPs que devem passar livremente. Nesse caso, criamos um Aliases, para facilitar a inserção e remoção de IPs que devem ter acesso sem o filtro do pfblocker.

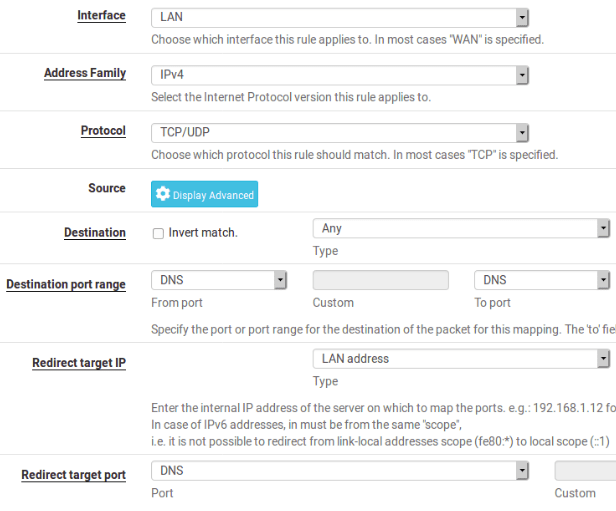

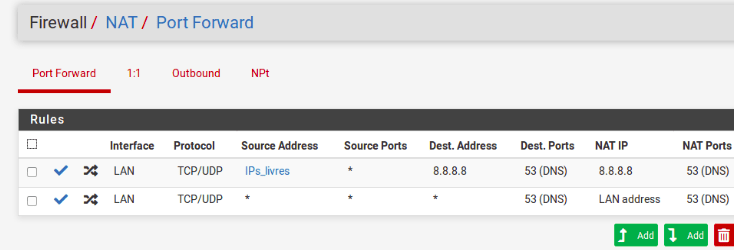

Em seguida, vamos adicionar regras em Firewall -> NAT -> Port Foward . Vamos criar duas regras, uma fará o encaminhamento de qualquer requisição DNS para a a interface LAN do pfSense.

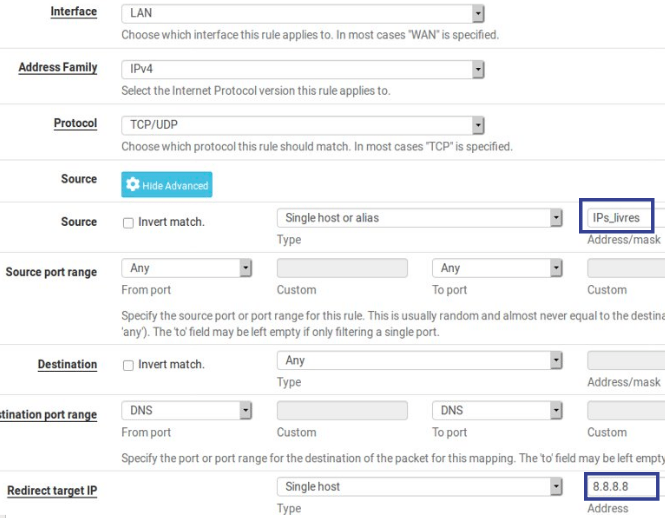

A outra regra, fará com que os IPs presentes na lista de exceção, criada no FIrewall->Aliases, tenham suas requisições DNS encaminhadas a outro servidor DNS.

Regra geral de redirecionamento

Regra para os IPs que devem ser filtrados pelo PFBlocker. Nessa regra, estamos garantindo que mesmo que um cliente tente usar um DNS alternativo esse será redirecionado para o pfBlocker.

IPs que devem passar livremente na lista de exceção

Regra para os IPs que devem passar livremente. Nessa regra estamos dizendo que se a origem for o Aliases (IP_livres ) a consulta DNS será redirecionada para o IP de DNS 8.8.8.8. Utilizamos o 8.8.8.8, mas poderia ser qualquer outro DNS.

Ordem em que as regras devem aparecer em ( Firewall -> NAT -> Port Foward):

Livros Indicados:

E-Books de Redes e Segurança

Veja mais sobre pfBlockerNG lista de bloqueio

Squid Proxy Instalação e Configuração.

Juliana Mascarenhas

Data Scientist and Master in Computer Modeling by LNCC.

Computer Engineer

Socket em Python, criando um Chat

Tutorial para a criação de um chat simples utilizando sockets TCP e UDP em Python…

Como usar apt get com proxy

Ao longo dos tempos sempre me deparo nos laboratórios de rede com a necessidade de…

Qual a melhor IDE para Python?

Encontrar a IDE perfeita é uma jornada pessoal que depende de vários fatores, como suas…